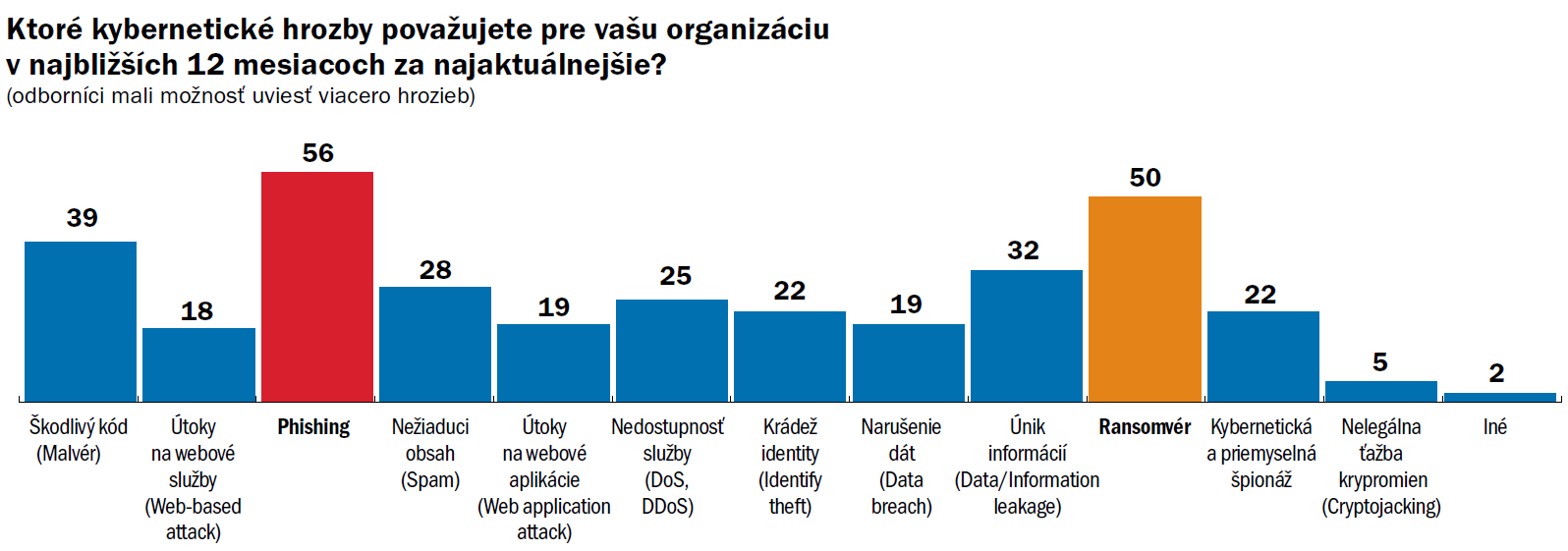

Keď vlani viac ako stovka odborníkov na IT bezpečnosť dostala otázku, čo považujú za najaktuálnejšiu hrozbu v kybernetickom priestore, vyše polovica z nich uviedla phishing. Rok predtým pritom phishing označila len necelá tretina respondentov.

Phishing je pre organizácie veľký postrach najmä preto, lebo zvykne stáť na začiatku závažných kybernetických útokov, zameraných napríklad na vydieranie s využitím ransomvéru, alebo na krádeže citlivých dát.

Preto prinášame najčastejšie príklady phishingu a zároveň tipy, ako ich eliminovať.

1. Kobercový nálet e-mailmi

E-mailový phishing je najznámejšia a najrozšírenejšia forma phishingu. Typickým príkladom je rozposielanie hromadných e-mailov, ktoré budia dojem, že pochádzajú od známej, dôveryhodnej značky.

Príjemcu vyzývajú k nejakému úkonu, zvyčajne podmienenému kliknutím na odkaz alebo otvorením priloženého súboru. Cieľom je však dostať do počítača adresáta škodlivý kód.

Na čo dávať pozor a ako sa brániť? Niekedy stačí venovať pozornosť gramatickým chybám a pred reakciou porozmýšľať o relevantnosti e-mailu. Rozkliknutím adresy odosielateľa môžete „preskúmať“ doménu, z ktorej e-mail prišiel.

Zvýšiť ostražitosť treba napríklad aj pri odkazoch v skrátenej podobe, tie sa totiž používajú na oklamanie bezpečnostných e-mailových brán (Secure Email Gateways). Pre vyššiu bezpečnosť je možné aplikovať systém na identifikáciu podvodných domén v kombinácii s okamžitým zablokovaním prístupov na takéto domény.

2. Telefonický phishing

Pri phishingu v angličtine označovanom ako vishing (telefonát) a smishing (SMS) zostávajú ciele útočníkov rovnaké, ale namiesto e-mailu využívajú na oklamanie obetí telefón.

Typickým príkladom je, keď sa podvodníci vydávajú za predstaviteľov dodávateľskej firmy, e-shopu, servisného strediska alebo finančnej inštitúcie a snažia sa vylákať od obete napríklad prihlasovacie údaje alebo detaily platobnej karty.

V tomto prípade si všímajte, či telefonát neprichádza z nezvyčajnej lokality, ale podozrivé by malo byť aj to, ak volajúci príliš nalieha na okamžité poskytnutie údajov a snaží sa vyvolať dojem časovej tiesne.

Väčšina organizácií navyše využíva niekoľkostupňové overovanie používateľa a nikdy nežiada o poskytnutie kompletných osobných údajov. Pravidlom by malo byť nereagovať na neznáme alebo „skryté“ telefónne čísla a na esemesky nereagovať vôbec.

3. Phishing na sociálnych sieťach

Neprekvapuje, že sociálne médiá sa stali obľúbeným miestom pre phishingové útoky. Podvodníci využívajú na zlákanie obetí cielené reklamy alebo posielajú správy priamo cez chatovacie aplikácie sociálnych médií.

Cieľom nebýva vždy iba snaha nakaziť počítač obete škodlivým kódom, ale aj nalákať ľudí na rôzne rizikové investičné schémy a podobne.

Tu treba zvýšiť ostražitosť napríklad pri notifikáciách s odkazmi, ale aj v prípade neštandardných a podozrivých priamych správ. Najmä ak sa nás odosielateľ snaží presvedčiť, aby sme zdieľali svoju obrazovku, poskytli mu vzdialený prístup do zariadenia či osobné údaje.

Každá sociálna sieť navyše umožňuje bezpečnostné nastavenia profilu a v tomto prípade platí, že „menej znamená viac“.

Základom je v čo najväčšej miere obmedziť svoj profil ako verejný a na komunikáciu využívať iné, šifrované a zabezpečené aplikácie, nie tie na sociálnych sieťach.

4. Cielený phishing

Spear phishing predstavuje sofistikovanejšie sociálne inžinierstvo, keď si útočníci z voľne dostupných zdrojov na internete, výročných správ alebo médií vytypujú a oslovujú vybrané osoby alebo skupiny osôb v organizácii. Oslovia ich, vydávajúc sa za internú osobu alebo napríklad za partnerskú firmu, s konkrétnou požiadavkou.

Príkladom je uskutočnenie finančných transakcií, odcudzenie citlivých a dôverných údajov či infiltrácia s cieľom kompromitácie samotnej organizácie. Vytypovanou obeťou cieleného phishingu môže byť napríklad účtovníčka, administrátor IT, ale aj vrcholový manažment, ktorý nebýva až taký obozretný.

Obranou je zvýšená pozornosť voči nezvyčajným požiadavkám alebo nepravidelným žiadostiam, ktoré prichádzajú napríklad z iných oddelení či partnerských firiem.

Útočníci sa týmto spôsobom tiež usilujú presmerovať obete na podvodné weby, a to zahrnutím odkazov na dokumenty uložené na zdieľaných úložiskách, prípadne získať prihlasovacie údaje žiadosťou o prihlásenie používateľa.

Nápomocné sú technológie obmedzovania prístupov na nebezpečné či podozrivé webové stránky, úložiská alebo nástroje na kontrolu a riadenie prístupov do IT systémov a firemných aplikácií.

Nevyhnutné technológie

Spoločným menovateľom prevencie pred akýmkoľvek phishingom je byť prirodzene podozrievavý a ostražitý voči e-mailom, správam alebo telefonátom. Stopercentnú ochranu však ani týmto spôsobom nikto nezíska, preto je pre organizácie dôležité aj technologické zabezpečenie.

Vhodným je napríklad nástroj na monitorovaný šifrovaný prenos informácií (Secure Manage File Transfer), ktorý umožňuje bezpečne posielať aj prijímať citlivé dáta voči externým partnerom alebo systémom alebo ich zdieľať v zabezpečenom adresári, kam majú prístup iba oprávnení používatelia. Ak sa eliminuje nekontrolovaná výmena súborov, znižuje sa aj riziko phishingu.

Ak už útočník sociálne inžinierstvo zneužije a akýmkoľvek spôsobom prenikne do siete alebo kompromituje zariadenie, neostáva nič iné ako mať efektívny monitoring v reálnom čase, systém na okamžitú detekciu podozrivej komunikácie a nástroje na automatizovanú odozvu a blokovanie útokov. Teda technológie, ktoré umožnia podozrivé udalosti nielen zachytiť, ale na ne aj včas a správne reagovať.

Roman Čupka, hlavný konzultant Progress | Flowmon a CEO Synapsa Networks